Firewall

Ir a la navegación

Ir a la búsqueda

La versión para imprimir ya no se admite y puede contener errores de representación. Actualiza los marcadores del navegador y utiliza en su lugar la función de impresión predeterminada del navegador.

Firewalls a implementar

Tendremos 3 firewalls en la red:

- Garzón

- Paloma

- Polonio

Garzón

En garzón implementamos las siguientes zonas:

- internet: wan

- laboratorio: lan1

- inalámbrica: wlan

- dmz interna: dmz

- secretaría: lan2

- públicas: lan3

Ninguna zona puede enviar tráfico a las demás zonas, salvo casos particulares que veremos más adelante. Se implementa un nat saliente para la zona wan.

Reglas avanzadas:

Reglas para acceder desde la lan1 (Laboratorio) a polonio

Regas para acceder desde la a lan1 a la web de administración de Zentyal (Zentyal-lan1-web): * Origen: lan1 * Destino: dmz * Protocolo: TCP * Dirección de destino: 10.5.2.2 * Puerto de destino: 443 * Acción: ACCEPT

Regas para autenticación de usuarios en Zentyal (Zentyal-lan1-389): * Origen: lan1 * Destino: dmz * Protocolo: TCP+UDP * Dirección de destino: 10.5.2.2 * Puerto de destino: 389 * Acción: ACCEPT

Regas para acceder a carpetas compartidas (Zentyal-lan1-445): * Origen: lan1 * Destino: dmz * Protocolo: TCP+UDP * Dirección de destino: 10.5.2.2 * Puerto de destino: 445 * Acción: ACCEPT

Regas para acceder por ssh a Polonio (Zentyal-lan1-ssh): * Origen: lan1 * Destino: dmz * Protocolo: TCP * Dirección de destino: 10.5.2.2 * Puerto de destino: 22 * Acción: ACCEPT

Regas para obtener información de DNS en Plonio (Zentyal-lan1-DNS): * Origen: lan1 * Destino: dmz * Protocolo: UDP * Dirección de destino: 10.5.2.2 * Puerto de destino: 53 * Acción: ACCEPT

Reglas para acceder desde la DMZ Externa a la DMZ Interna (Polonio)

Regas (DMZ externa a DMZ interna): * Origen: wan * Destino: dmz * Dirección de origen: 164.73.234.0/25 * Dirección de destino: 0.0.0.0/0 * Acción: ACCEPT

Reglas para acceder desde la lan2 (Secretaría) a polonio

Regas para acceder desde la a lan2 a la web de administración de Zentyal (Zentyal-lan2-web): * Origen: lan2 * Destino: dmz * Protocolo: TCP * Dirección de destino: 10.5.2.2 * Puerto de destino: 443 * Acción: ACCEPT

Regas para autenticación de usuarios en Zentyal (Zentyal-lan2-389): * Origen: lan2 * Destino: dmz * Protocolo: TCP+UDP * Dirección de destino: 10.5.2.2 * Puerto de destino: 389 * Acción: ACCEPT

Regas para acceder a carpetas compartidas (Zentyal-lan2-445): * Origen: lan2 * Destino: dmz * Protocolo: TCP+UDP * Dirección de destino: 10.5.2.2 * Puerto de destino: 445 * Acción: ACCEPT

Regas para acceder por ssh a Polonio (Zentyal-lan2-ssh): * Origen: lan2 * Destino: dmz * Protocolo: TCP * Dirección de destino: 10.5.2.2 * Puerto de destino: 22 * Acción: ACCEPT

Regas para obtener información de DNS en Plonio (Zentyal-lan2-DNS): * Origen: lan2 * Destino: dmz * Protocolo: UDP * Dirección de destino: 10.5.2.2 * Puerto de destino: 53 * Acción: ACCEPT

Reglas para acceder desde la lan3 (Docentes y públicas) a polonio

Regas para autenticación de usuarios en Zentyal (Zentyal-lan3-389): * Origen: lan3 * Destino: dmz * Protocolo: TCP+UDP * Dirección de destino: 10.5.2.2 * Puerto de destino: 389 * Acción: ACCEPT

Regas para acceder a carpetas compartidas (Zentyal-lan3-445): * Origen: lan3 * Destino: dmz * Protocolo: TCP+UDP * Dirección de destino: 10.5.2.2 * Puerto de destino: 445 * Acción: ACCEPT

Regas para obtener información de DNS en Plonio (Zentyal-lan3-DNS): * Origen: lan3 * Destino: dmz * Protocolo: UDP * Dirección de destino: 10.5.2.2 * Puerto de destino: 53 * Acción: ACCEPT

Reglas para acceder desde la wlan (Wi-Fi) a las carpetas compartidas en Polonio

Regas para acceder por ssh a Polonio (Zentyal-lan2-ssh): * Origen: lan2 * Destino: dmz * Protocolo: TCP * Dirección de destino: 10.5.2.2 * Puerto de destino: 445 * Acción: ACCEPT

Regas para acceder por ssh a Polonio (Zentyal-lan2-ssh): * Origen: lan2 * Destino: dmz * Protocolo: TCP * Dirección de destino: 10.5.2.2 * Puerto de destino: 389 * Acción: ACCEPT

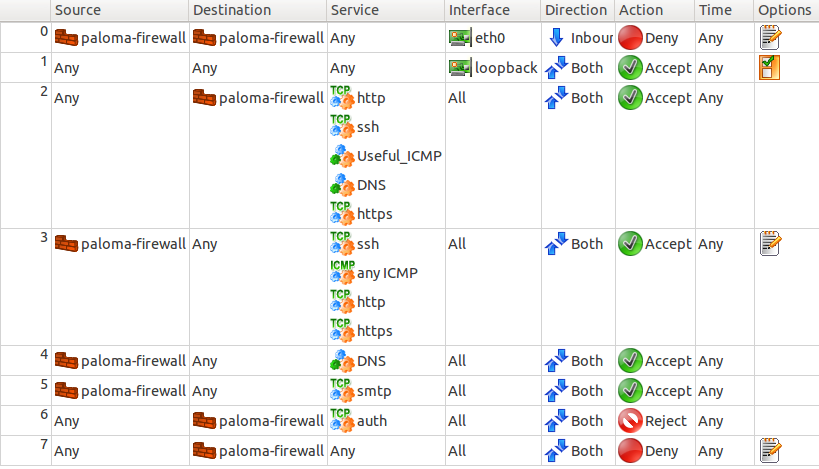

Paloma

Se utilizó la aplicación Firewall Builder para contruir las reglas de iptables, que luego fue exportada al servidor Paloma. Por mas información sobre Firewall Builder ir al siguiente link.

Las reglas que se permitirán entrantes serán:

* http * https * ssh * ICMP * DNS

Las reglas salientes que se permitirán serán:

* ssh * ICMP * http * https * DNS * smtp

Se adjunta captura de las reglas aplicadas: